Kullanıcı parolaları hakkında pek çok şey biliniyor. Pek çoğu kısa, kolay ve ele geçirebilmek oldukça basit. Ancak bir kişinin spesifik bir parolayı seçmesindeki psikolojik nedenler hakkında çok daha az bilgi sahibiyiz. Parolaların kolay hatırlanma ve zor tahmin edilme hakkında neler ifşa ettiklerini açığa çıkarmak için, CEOlardan bilim insanlarına 10 milyondan fazla kişinin parola tercihlerini analiz ettik.

10 Milyon Küçük Pencere

İlk akla gelen süper kahraman kimdir? Bir ve 10 arasında bir sayı? Ve son olarak, canlı bir renk? Henüz yapmadıysanız bunların her biri için bir örnek düşünün ve her üçünü bir kalıp içinde bir araya getirin.

Şimdi tahmin sırası bizde.

Tercihiniz Superman7kırmızı mı? Hayır. Batman3Turuncu? Cevaplardan birini doğru tahmin edebildiysek bu, insanların öngörülebilir olmasından kaynaklı bir durum ve parolalar için tehlike oluşturuyor. Doğru, kendimize gizlice seçilmiş soruların avantajını tanıyoruz ancak bunlardan hiçbiri endüstri ölçeğinde gizlilik içeren amaca yönelik şifre kırma yazılımının gücü ile boy ölçüşemez. Örneğin HashCat, saniyede 300.000’den fazla tahmin yapabiliyor. Böylece, gizli kelimenizi Hawkeye6yellow olarak belirlemiş olsanız bile, er ya da geç açığa çıkacaktır.

Parololar, genelde oldukça kolay tahmin edilebilirler çünkü pek çoğumuz belirli kelime ve sayıları düşünür ve bunları basit biçimlerde bir araya getiririz. Biz de bu durumu araştırmak istedik ve bunu yaparken, bir insanın sözcükleri, sayıları ve (umarız) sembolleri benzersiz bir düzende düzenlediğinde zihninin nasıl çalıştığını ortaya çıkardık.

Çalışmaya, iki veri setini analiz ederek başladık.

İki Veri Seti, Değişik Uyarılar

İlk veri seti, Eylül 2014’te bir Rus BitCoin forumunda ilk kez ortaya çıkarılan 5 milyon adetlik bir listedir.1 Gmail hesapları (ve bazıları Yandex.ru) gibi görünmekle birlikte, daha fazla inceleme yapıldığında, e-postaların çoğunun geçerli Gmail adresleriyken, düz metin parolalarının ağırlıklı kısmının ya eski Gmail adresleri (yani artık aktif değiller) ya da ilişkili Gmail adresleriyle kullanılmayan parolalar olduğu ortaya çıktı. Bununla birlikte, WordPress.com 100.000 hesabı sıfırladı ve 600.000 adetinin risk altında olduğunu açıkladı2. Veri setindeki parolaların, çeşitli yerlerden çeşitli yollarla toplanan birkaç yıllık parolalar olduğu görülüyor. Ancak akademik amaçlarımız için bunun bir önemi yok. Bu parolalar Gmail hesap sahipleri tarafından kendi Gmail hesaplarında artık kullanılmasa bile pek çok insan tarafından hala tercih ediliyor ve parolaların %98’inin artık kullanılmadığı göz önüne alındığında onları güvenli bir şekilde çözümleyebileceğimiz sonucuna vardık3.

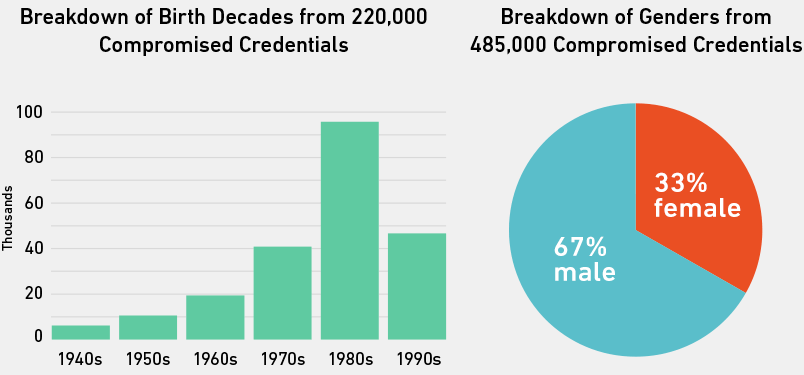

Demografik soruları yanıtlamak için “Gmail dökümü” adını vereceğimiz bu veri setini kullandık (özellikle parola kullanıcılarının cinsiyetleri ve yaşları ile ilgili olanlar). Bu verileri, adlarını ve doğum yıllarını içeren için 5 milyon e-posta adresini tarayarak elde ettik. Örneğin, bir adres John.Smith1984@gmail.com ise, 1984’te doğan bir erkek olarak kodlandı. Bu çıkarım yöntemi yanıltıcı olabilir. Sizi burada çok fazla teknik ayrıntı ile sıkmayacağız, ancak kodlama sürecinin sonunda 5 milyon Gmail adresinden 485.000’ini cinsiyete göre ve 220.000’ini yaşa göre etiketledik. Bu noktada, “İlk adlarını ve doğum yıllarını e-posta adreslerine dahil eden kullanıcılar, bu şekilde davranmayanlardan farklı parolalar mı seçiyorlar?” sorusunu akılda tutmaya değer. Teorik olarak böyle davranmaları mümkün. Bu noktayı daha sonra tartışacağız.

Kullanıcıların doğum yılı ve cinsiyete göre ayrımını aşağıdaki grafiklerde bulabilirsiniz.

Gmail adreslerinde isimleri ve / veya doğum yılları bulunan kişilerin ağırlıklı olarak 80’lerde dünyaya geldiklerini gördük. Bunun nedeni büyük olasılıkla, veritabanları ele geçirilen sitelerin demografik profilleri. Dökümdeki ‘+’ işaretini içeren adresler arandığında (Gmail kullanıcıları tarafından e-posta adresleriyle siteleri izlemek için eklenir), çok sayıda kimlik bilgilerinin File Dropper, eHarmony, bir yetişkin sitesi ve Friendster‘dan kaynaklandığı ortaya çıktı.

Vardığımız pek çok sonucu borçlu olduğumuz ikinci veri setimiz, güvenlik danışmanı Mark Burnett’in https://xato.net/4 sitesinde yayımlanan verilerden oluşuyor. Bu veriler, yıllar içinde internetin her köşesinden toplanan 10 milyondan fazla parola içeriyor. Mark, şimdiye kadarki en kapsamlı gerçek parolaların bir listesini oluşturmak için binlerce kaynaktan toplanan, sızdırılmış ve yayınlanmış listeleri yayınladı. Bu veri seti hakkında daha fazla bilgi edinmek için blogundaki SSS bölümünü inceleyebilirsiniz https://xato.net/passwords/ten-million-passwords-faq/.

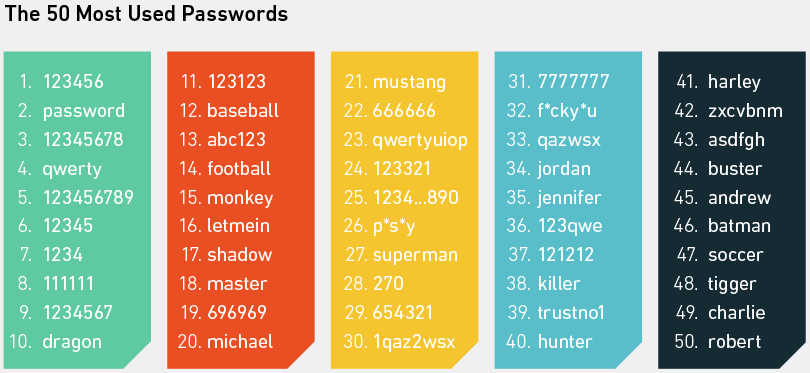

Bu veri seti hakkında (tüm ortalamalar gibi) detayları vermek için çok fazla zaman harcamayacağız. Daha önce pek çok kez benzer paylaşımlar yapıldı. Bunun yerine, 10 milyon parolanın en çok kullanılan 50 tanesine bir göz atalım. Böylece potansiyel olarak daha ilginç bir bölgeye geçiş yapacağız.

En Çok Kullanılan 50 Parola

Görebileceğiniz gibi – ve zaten de bildiğiniz üzere – en çok kullanılan parolalar, kullanıcıdan bir parola oluşturması istediğinde akla ilk gelenlerden oluşuyor. Tamamı hatırlaması oldukça kolay ve bu sayede bir sözlük saldırısı ile bunları tahmin etmek çocuk oyuncağı. Mark Burnet 2014 yılında en yaygın parolaları bulmak için 3.3 milyon tanesini analiz ettiğinde bunlardan binde altısının 123456 olduğunu gördü. Ve Bir hacker en yaygın 10 parolayı kullanarak ortalamada 1.000 parolanın 16 tanesini tahmin edebilir.

Buna rağmen önceki yıllarla kıyaslandığında daha az insan yukarıda verilenler gibi parolaları tercih ediyor. Kullanıcılar, daha kuvvetli parola oluşturma konusunda biraz daha bilinçli hale geliyorlar. Örneğin parola metninin sonuna bir ya da iki rakam eklemek gibi. Bu, parolayı daha iyi hale getirir, değil mi?

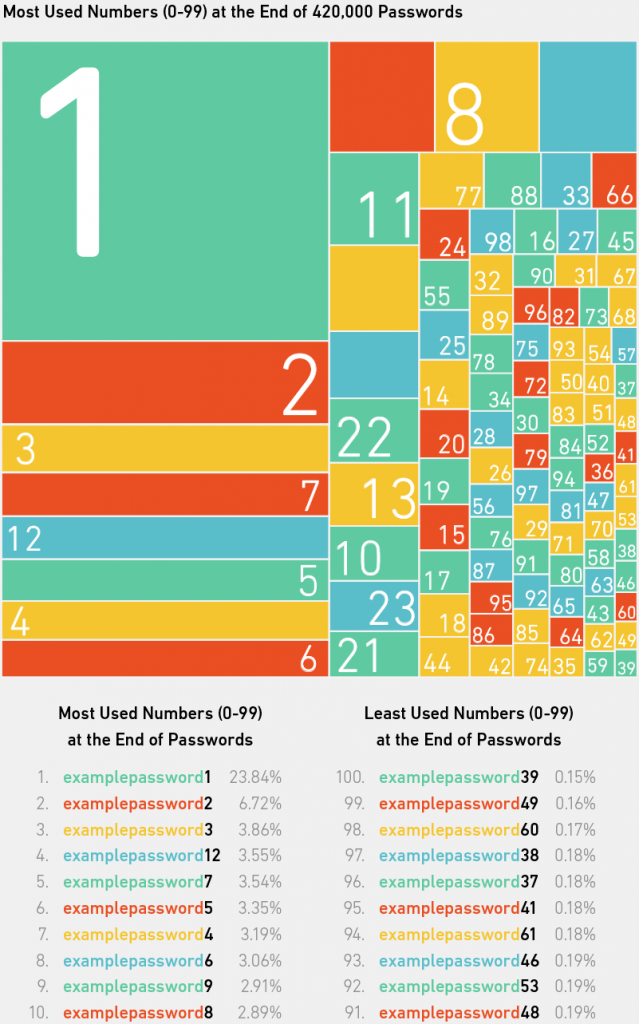

“Daha Güvenli Hale Getirmek İçin Bir Sayı Ekleyeceğim”

420.000 parolanın sonuna eklenen, en yaygın sayılar

10 milyon parolanın yaklaşık yarım milyonu (420.000; %8.4) sıfır ve doksandokuz arasında bir sayı ile bitiyor ve bu sayıları ekleyen her beş kişiden birinin seçtiği rakam 1. Muhtemelen, en kolay hatırlanan sayı bu olduğu için ya da internet sitesi bir rakam eklemeyi zorunlu kıldığı için. Diğer yaygın sayılar 2, 3, 12 (12’den ziyade 1 ve 2 olarak da düşünülebilir), 7 diye devam ediyor. Bir kişiden 1 ile 10 arasında bir sayı tutmasını istediğinizde, çoğunun 7 ya da 3 dediği belirlenmiştir (giriş kısmında da tahmin ettiğimiz gibi), ek olarak insanlar asal sayıları düşünmeye karşı önyargılı görünüyorlar6,7. Bu durum burada geçerli görülebilir, ancak tek basamaklı sayıların kişilerin diğer internet sitelerinde kullandığı parolalara, aynı parolayı kullanmamak adına, eklenmiş olma ihtimali de mümkündür.

Çözümsüz olan nokta, tecrübeli bir parola kırıcının kolayca bir sayıyı ya da binlercesini kendi sözlüğüne veya kaba kuvvet saldırısına ekleyebileceği gerçeği. Bir parolanın gücünün nereden geldiğine ise entropi deniyor.

Parolanın Entropi Değerinin Ölçülmesi

Basit bir ifadeyle, bir parolanın entropi değeri ne kadar yüksek olursa, güçlü olma eğilimi o kadar yüksek olur. Entropi, şifrenin uzunluğu ve onu oluşturan karakterlerin çeşitliliği ile artar. Ancak, kullanılan karakterlerdeki çeşitlilik entropi puanını etkilerken (tahmin edilmesi zor olsa da), parolanın uzunluğu daha önemlidir. Bunun nedeni parola uzadıkça, bileşenlerin yeni bir kombinasyona karıştırılma yöntemlerinin katlanarak artması ve dolayısıyla, kaba tahminlerde bulunmanın çok daha zor hale gelmesidir.

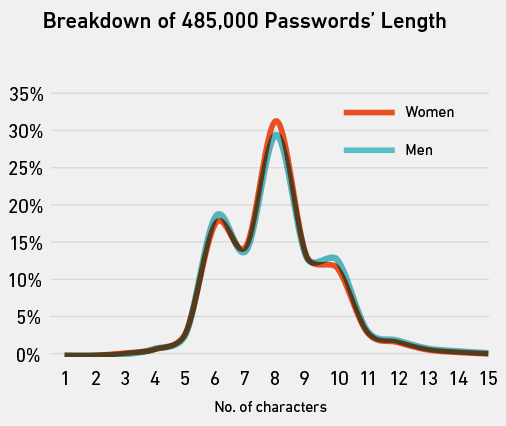

485.000 Parolanın Uzunluklarının Dağılımı

Gmail dökümünden gelen bir şifrenin ortalama uzunluğu sekiz karakterdi (örneğin, password) ve erkeklerle kadınların şifrelerinin ortalama uzunluğu arasında anlamlı bir fark yoktu.

Peki ya entropi? Şifre gücünün tek başına karakter uzunluğundan daha doğru bir yansıması ne olabilir?

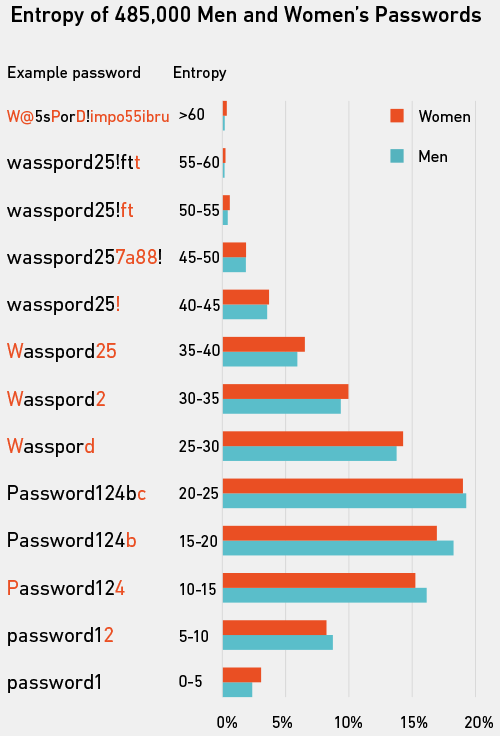

485.000 Kadın ve Erkek Parolasının Entropi Değerleri

Gmail dökümünden gelen bir şifrenin ortalama entropi değeri 21.6 ve bunu yorumlamak kolay değil. Soldaki grafik bununla ilgili daha net bir resim vermekte. Yine, kadınlar ve erkekler arasında sadece önemsiz bir fark mevcut, ancak entropi değeri sıfıra yakın parolaların sayısı, 60’ın üzerinde olanlardan oldukça fazla.

Parolaların entropi değeri bir veya iki karaktere göre değişir. Entropi genellikle uzunluk ile ölçeklenir ve sayıların, büyük harflerin ve simgelerin de yardımı ile entropi değeri artar.

Peki Gmail havuzundaki 5 milyon parolanın entropisini nasıl hesapladık?

Parola entropisini hesaplamanın pek çok yolu mevcut ve bazı yöntemler diğerlerine göre daha basit (ve daha az gerçekçi). En basit yöntem, bir parolanın, karakterlerinin her bir kombinasyonunu deneyerek tahmin edilebileceğini varsayar. Bununla birlikte, daha akıllı bir yaklaşım, insanların – gördüğümüz üzere – kalıplara bağımlı olduğunu ve bu nedenle parolaların çoğuyla ilgili bazı varsayımlarda bulunabileceğini kabul eder, bu varsayımlara dayanarak parolalarını tahmin etmeye çalışmak için kurallar oluşturulabilir ve kırma işlemini önemli ölçüde hızlandırmak için kullanılabilir (karakter kombinasyonlarını sık kullanılan desenlere ayırarak). Bu saydığımız yöntemler çok zekice ve bunun için kendimize pay çıkaramayız. Bizim yerimize övgüyü, kullandığımız entropi tahmincisini oluşturan Dan Wheeler hakkediyor. Tahmincinin adı Zxcvbn ve buradaki linkten detaylı bilgi alabilirsiniz8.

Kısaca açıklamak gerekirse, bu tahmin uygulaması insanların, farkında olmadan kalıpları parolaların içine nasıl dahil ettikleri ile ilgili bir bilgi birikimi ‘knowledge’ oluşturur. Örneğin, password kelimesi kabaca 37.6 bitlik bir entropiye sahiptir. Ancak Zxcvbn bu parolanın değerini sıfır olarak belirler (en düşük ve en kötü entropi skoru), çünkü şifre kırıcıların kullandığı her kelime listesinde ‘password’ kelimesi mevcuttur. Bunu Leet konuşmasına benzetebiliriz (kelimeleri d@h@ t@hmin edilebilir kılm@ak için 5@yıl@r ekl3mek).

Ayrıca ilk bakışta çok rastgele görünen diğer şifreler de sıfır entropiye sahip. Örneğin, qaz2wsx (en yaygın 30. şifre) oldukça rastgele görünüyor, değil mi? Gerçekte, öyle değil. Aslında bir klavye deseninden (klavyedeki bir tuştan diğerine kolayca yinelenebilen bir “yürüyüş”) ibaret. Zxcvbn ismi de böyle bir desenden geliyor.

En çok kullanılan 20 klavye desenini de 10 milyon parolalık veri setinden çıkardık. 123456 gibi sayı kalıplarını hariç tutmayı seçtik, çünkü bunların düz bir sırada klavye tuşlarına basmak dışından bir esprisi yok ve bunları da listeye alırsak daha ilginç desenleri göstermek için yer kalmayacaktı.

10 Milyon Parola içinde en çok kullanılan 20 Klavye Deseni

Yukarıda gördüğünüz en çok kullanılan 20 klavye deseninin sonuncusu hariç 19 tanesi tahmin edebileceğiniz parolalar. Sonuncu sıradaki parolanın neden en çok kullanılan desenler arasında olduğunu tahmin edebilir misiniz?

Yukarıda gördüğünüz en çok kullanılan 20 klavye deseninin sonuncusu hariç 19 tanesi tahmin edebileceğiniz parolalar. Sonuncu sıradaki parolanın neden en çok kullanılan desenler arasında olduğunu tahmin edebilir misiniz?

Aşağıya baktığınızda muhtemelen buna ihtiyaç duymayacaksınız.

Bunu ilk fark eden olduğumuza dair şüphelerimiz olmasına rağmen, bu desenin en sık kullanılanlar arasında olduğuna ilişkin başka bir referans bulamadık. Yine de 20. sırada yer alıyor.

Bilmeyenler için belirtelim, harfler bir akıllı telefonun tuş takımında 2’den 9’a kadar basılarak oluşturulur (her birinin ilk harfi, şifredeki her bir tuşa karşılık gelir).

Başlangıçta bu deseni incelerken kafamız karışmıştı, çünkü çoğu insan bir tuş takımı ile harf yazmıyor; QWERTY düzenini kullanıyorlar. Sonra Blackberry gibi her zaman tuşların üzerinde görünen numaraları olan fiziksel bir klavyeye sahip telefonları hatırladık.

Bu desen ilginç bir soru ortaya koyuyor: Belirli karakterleri (simgeler ve büyük harfler gibi) oluşturmak standart klavyelere göre daha zor olan dokunmatik cihazlar daha fazla yaygınlaştıkça, parolalar nasıl değişecek?

Tabii ki klavye kalıpları, özellikle yukarıdakiler, herhangi bir iyi şifre kırıcı için hiç sorun değil. Passpat, bir klavye deseninden bir şifre girme olasılığını ölçmek için birkaç klavye düzeni ve akıllı bir algoritma kullanıyor9. Ayrıca, milyonlarca klavye deseni oluşturmak için, aynı kombinasyonları kaba kuvvetle kırmaya çalışmakla zaman kaybetmek yerine, bir liste olarak derlemek ve kullanmak için başka araçlar da mevcuttur10.

Buna rağmen pek çok insan klavye deseni kullanmaz, rastgele bir kelime seçmek için klasik ve sıklıkla güvensiz yöntemlere sadık kalırlar.

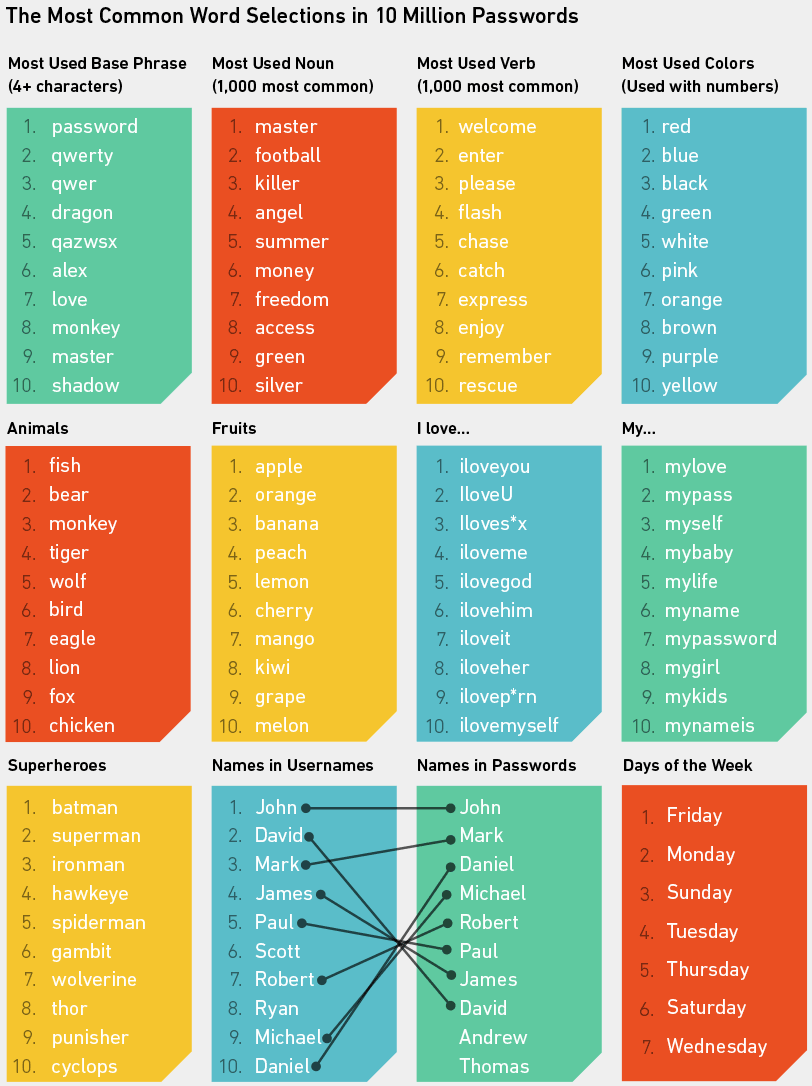

10 Milyon Parola İçinde En Çok Kullanılan Kelimeler

Şimdi, yazının başında neden Batman ve Superman’i tahmin ettiğimizi anlayabilirsiniz: bu ikisi 10 milyonluk parola seti içinde en çok tercih edilen süper kahraman isimleri. Yukarıdaki listelerle ilgili önemli bir nokta, bir kişinin bir kelimeyi parolasına eklerken bunu ne şekilde kullandığını bilmenin güç olmasıdır. Örneğin renklerle ilgili listede Black kelimesi bazen soyad olarak da kullanılabilir; aynı durum ikili bağlamda kullanılan diğer kelimeler için de söz konusu. Bu handikapı en aza indirmek için kelimelerin kullanım sıklığını hesaplarken, her listeyi ayrı ayrı değerlendirdik. Örneğin renkler listesinde, parolalar rengin ismi ile başlarsa ve sayılar ya da semboller ile sona ererse renk olarak değerlendirildi. Bu şekilde, Alfred’deki red ve BluesBrothers’daki blue renk listesindeki toplama dahil edilmedi. Bu şekilde muhafazakâr bir yaklaşım kullanmak elbette pek çok renk ismini kaçırdığımız anlamına gelebilir, ancak yukarıdaki listelerin sadece “kesin” olanları içerdiğini bilmek çok daha iyi.

Diğer listelerin de kendilerine özgü kuralları var. Cats (Kediler) ve dogs (köpekler) kelimelerini hayvanlar listesine dahil etmedik çünkü cat çok fazla kelime ile bir arada kullanılmış. Bunun yerine cat ve dog kelimelerini ayrı ayrı saydık ve neredeyse aynı sıklıkta kullanıldıklarını gördük. Bununla birlikte cats, Wild- ve Bob- (spor kulüpleri) ile birlikte, dogs kelimesinin diğer kelimelerle birlikte kullanıldığından daha fazla sayıda kullanılmış. Parolalarda, ‘Dogs’un ‘cats’e üstün geldiğini söyleyebiliriz.

En yaygın isimler ve fiiller, yalnızca günlük İngilizce’de en yaygın 1000 isim ve en yaygın 1000 fiil içinde yer aldığı taktirde sayıldı. Aksi halde listeler password gibi isimlerle ve love gibi fiillerle dolu olurdu.

Bu durum love kelimesinin ilginç bir kelime olmadığı anlamına gelmiyor. Parolalarda şaşırtıcı bir sıklıkla kullanılıyor. 10 milyon parola içinde 40.000 ayrı şekilde ve 5 milyon Gmail hesabında love kelimesi ile karşılaştık.

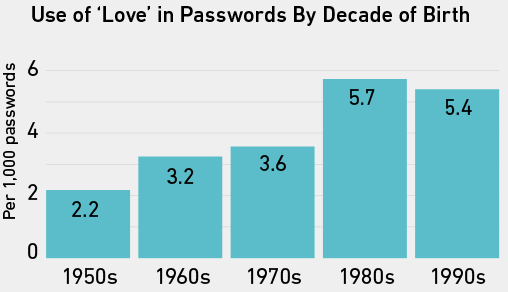

Yaşlarını kullanıcı isimlerinden yola çıkarak bulduğumuz kişilerin parolalarında love kelimesinin kullanılma sıklığının, 80ler ve 90larda doğanlarda, diğer yaş gruplarına göre biraz daha fazla olduğunu gördük.

Gmail verilerinde, kadınların parolalarının %1,4’ü erkeklerin ise %0,7’si love içeriyordu. Başka bir deyişle, en azından bu verilere dayanarak, kadınların love sözcüğünü parolalarında erkeklerin iki katı kadar kullandığını söyleyebiliriz. Bu bulgu, parolalardaki love kelimesiyle ilgili yapılan son araştırmaları doğrulamaktadır. Ontario Üniversitesi Teknoloji Enstitüsü’ndeki bir ekip, ilove[erkek ismi] şeklinde kullanımın, ilove[kadın ismi] şeklindeki kullanımdan dört kat fazla olduğunu gösterdi; iloveyou, iloveme’den 10 kat daha yaygındı; ve ‘<3’, bir sembolü bir sayı ile birleştirmek için kullanılan en yaygın yöntemdi11.

Artık, parolalarda kullanılan en yaygın kelimeler ve sayılar, en çok kullanılan klavye desenleri, entropi kavramı ve leet konuşması gibi basit parola gizleme yöntemlerinin özellikleri hakkında biraz bilgi edindiğimize göre, son durağımıza uğrayabiliriz. En kişisel ve potansiyel olarak en ilginç olan kısma geldik.

Zengin ve Güçlü Parolalar

Mark Burnett internet sitesinde, parola havuzlarına endişe verecek kadar sık rastlandığından bahsediyor12. Kendisi, yeni havuzları tarayarak 10 milyonunun üzerinde parolanın veri setine erişim sağladı. Gündemde, bundan daha sık gördüğümüz bir diğer konu ise yüksek profilli kurumların ve ünlülerin hesaplarının ele geçirilmesi ile ilgili haberler. Örneğin Jennifer Lawrence ve Sony ilk akla gelenler. İncelediğimiz Gmail verilerinin potansiyel olarak hangi yüksek profilli kişilerin bu listelerden etkilendiğini belirlemede nasıl kullanılabileceğini merak ettik. Diğer bir ifadeyle, kimlerin parolaları yayımlanmıştı? Bunu, e-posta adreslerinin bir listesini alan ve onları Twitter, LinkedIn ve Google+ gibi birçok büyük sosyal ağ sitesinin API’leri üzerinden yöneten Full Contact‘ın Person API‘sini kullanarak yaptık. Uygulama, bu sitelerden yaş, cinsiyet ve meslek gibi yeni verileri size temin edebiliyor13.

Birkaç tane yüksek profilli insanın Gmail listemizde olduğunu zaten biliyorduk. Örneğin Mashable, listenin yayınlanmasından bir ay sonra muhabirlerinden birinin bu listeye dahil olduğunu açıkladı (eski bir Gmail parolası mevcuttu ve kullanılmıyordu). Ancak, Full Contact’ın daha fazla sonuç çıkarabileceğini düşünmüyorduk.

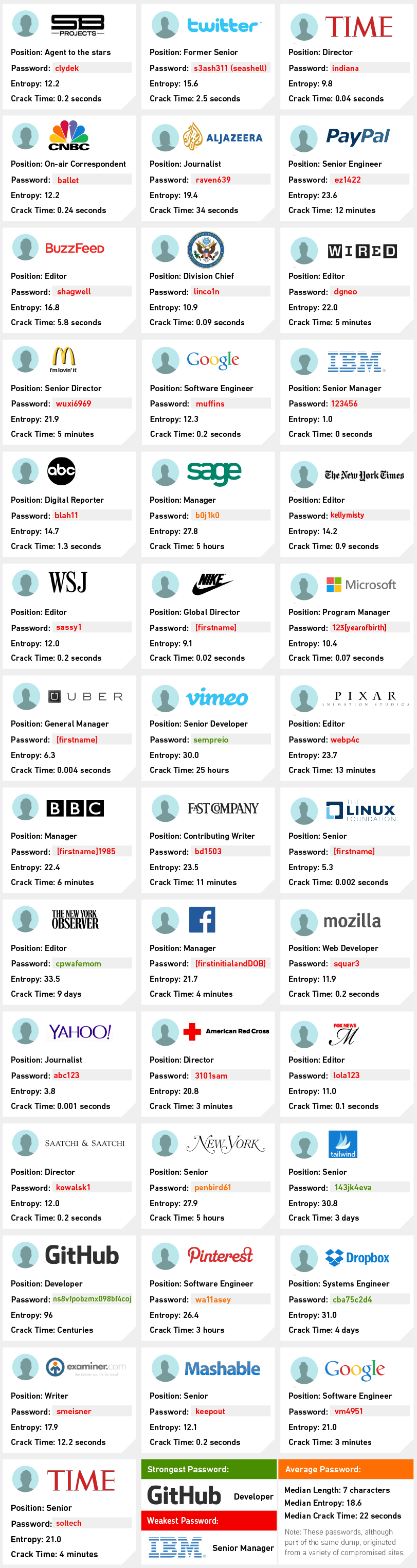

78.000 eşleşme içinde yüzlerce yüksek profilli insan mevcuttu. En dikkate değer 40 tanesine aşağıda yer verdik. Bazı önemli noktaları belirtmek gerekirse:

- Kimsenin ismini ifşa etmedik.

- Şirket logoları, bireylerin şimdiki çalıştığı kurumları temsil ediyor, parolanın yayımlandığı zamankini değil.

- Şifrelerin başlangıçta nerede kullanıldığının bilinmesi mümkün değil. Kişisel Gmail şifreleri olabilirler, ancak File Dropper gibi diğer sitelerde kullanılmış olmaları daha olası. Bu nedenle, zayıf şifrelerin birçoğunun şu anda sahiplerince iş yerlerinde veya bir yerde kullandıkları şifreleri temsil etmemesi mümkündür.

- Google, liste yayınlandığında, şifrelerin %2’sinden daha azının (100.000) eşleştirildikleri Gmail adresleriyle çalışmış olabileceğini doğruladı ve etkilenen tüm hesap sahiplerinin şifrelerini sıfırlamaları istendi. Başka bir deyişle, aşağıdaki şifreler – hala eğitici olmalarına rağmen – artık kullanılmamaktadır. Bunun yerine, başka, umarız daha güvenli olan, kombinasyonlarla değiştirilmişlerdir.

Parolalar sıfırlanmadıysa, durum daha fazla endişe verici olurdu. Pek çok araştırma, bir çoğumuzun aynı şifreleri birden fazla hizmet için kullandığını göstermiştir. Aşağıdaki listede birkaç CEO, pek çok gazeteci ve Justin Bieber ve Ariana Grande’in yetenek yönetim şirketlerinde çok üst seviyede bir kişinin bulunduğu göz önüne alındığında, bu liste çok fazla kaosa neden olmuş olabilirdi. Neyse ki olmadı ve bundan sonra da olması mümkün değil.

Yukarıdaki parolalarla ilgili en önemli konu, bir offline parola kırma uygulaması kullanıldığında, ne kadar kolay tahmin edilebilir olduklarıdır. En güçlü olanı, bir GitHub developer tarafından kullanılan 96 entropi değerine sahip (ns8vfpobzmx098bf4coj), büyük ölçüde rastgele oluşturulmuş görünüyor. Muhtemelen bir parola uygulaması tarafından yaratıldı. En zayıf parola ise bir IBM müdürüne ait olan (123456), o kadar basit ki muhtemelen herhangi bir yere kaydolurken öylesine girildi. Parolaların pek çoğu karmaşıklık ve basitlik arasında bir yerde, kullanıcıları tarafından bağlı oldukları hesapları güvenli kılmak için üretilmişler.

Sonuç kısmında birkaç ilgi çekici noktayı da belirtelim: ABD Dışişleri Bakanlığı Şube Şefinin parolası (ancak adı değil) linco1n (Lincoln) ve bir Huffington Post yazarınınki ise X-Files’tan Mulder’ın izlerini takip ederek trustno1. Genel olarak, seçtiğimiz yüksek profilli kişilerin de hepimizin yaptığı şeyi yapmalarını görmek ilginçti: isimlerimizi, doğum tarihlerini, basit kelimeleri ve rastgele birkaç rakamı birleştirerek parola üretmek. Bunun işe yaradığını düşünüyoruz. Başkan Obama bile kısa bir süre önce 1234567 şifresini kullandığını itiraf etti. Parolası PoTuS.1776 olsaydı entropi puanı çok daha yüksek olurdu. Yine de zeki bir parola kırıcı için çok bir anlam ifade etmiyor.

***

Peki ya kendi parolanız? Bu yazıyı okurken muhtemelen kendiniz hakkında düşündünüz ve merak ettiniz, “Birisi benim internet bankacılığı, e-postam veya blogumun şifresini tahmin edebilir mi?” Gmail gibi büyük e-posta sağlayıcılarından birini kullanıyorsanız, bir brute-force atağı ile parolanızın kırılma riski için çok fazla endişelenmenize gerek yok. Gmail, meşru olmayan talepleri anında bloklar. İnternet bankacılığınız da büyük olasılıkla benzer şekilde korunmaktadır. Ancak, bir blogunuz varsa, durum daha karmaşıktır, çünkü – basit anlamda – bir saldırganın bir yolunu bulması için daha fazla potansiyel yol vardır, bu nedenle bunların her birinin proaktif olarak güvence altına alınması gerekir.

Yazının aslı için: https://wpengine.com/unmasked/

Katkı Sağlayanlar: Sanem Güven – Yunus Toman

Mülkiye mezunu, farkli banka ve reel sektor firmalarinda calismis, Bankacilik Kanunu ve cesitli bankacilik konularinda egitimler vermiş Önder Bey; bilgi teknolojilerine meslegi disinda da ilgi duymakta.

References

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf